はじめに

何番煎じかわかりませんが、AWS Inspectorを触ってみました。

今回はあまり凝ったことはせず、シンプルにとりあえず使えればいいというユーザ向けに書いています。

目次

概要

EC2にインストールしたAmazon Inspector エージェントを通して潜在的なセキュリティ上の問題や脆弱性に関する情報を収集、レポート化するサービスです。

収集できる情報は以下の通りです。

Network Reachability

共通脆弱性識別子

Center for Internet Security (CIS) ベンチマーク

Amazon Inspector のセキュリティのベストプラクティス

それぞれの詳細についてはリンク先を参照していただくのが早いと思いますが、簡単にまとめておきます。

| パッケージルール | 概要 | エージェントの必要性 |

|---|---|---|

| Network Reachability | ネットワークをモニタリングし、インターネットやDX、VPCpeeringからインスタンスへ到達できるか評価 | ×(ただしエージェントを導入するとポートで待機しているプロセス情報を得られる) |

| 共通脆弱性識別子 | EC2 instancesが CVE に対して公開されているかどうか評価 | 〇 |

| Center for Internet Security (CIS) ベンチマーク | CIS 認定ルールパッケージに基づいたセキュリティ評価 | 〇 |

| Amazon Inspector のセキュリティのベストプラクティス | その他Amazon Inspectorのセキュリティ評価 | 〇 |

実行環境

AWS公式へのリンクを張っています。

最新状態は↑のリンクで確認することをお勧めします。一応、2020/12段階での各OSの最新のみまとめて記載します。

- Amazon Linux 2

- Ubuntu 20.4 LTS

- Debian 10.x

- RHEL 8.x

- Windows Server 2019 ベース

RHEL 8系がサポートされたのが特徴でしょうか。Cent8系は最近ざわついているので対応対象になるかは気になるところです。

ただし、OSごとにセキュリティパッケージの対応状況が異なるため、事前に確認を行ったほうがいいと思います。参照先のURLはココ。

RH8系でCISベンチマークがサポートされていなかったり、Windowsでセキュリティベストプラクティスがサポートされていないので要注意です。

Agentのインストール

公式見るのが手っ取り早いですね、インストールスクリプト落としてコマンド一発で入るのは好ましいです。

また、SSMを使うことでOSにログインしなくてもAWSコンソール上からAgentのインストールができました。(現状Debianは不可)

ただし、roleにはRun Command を許可するものを選んでください。私はAmazonSSMManagedInstanceCoreのポリシーを設定しました。

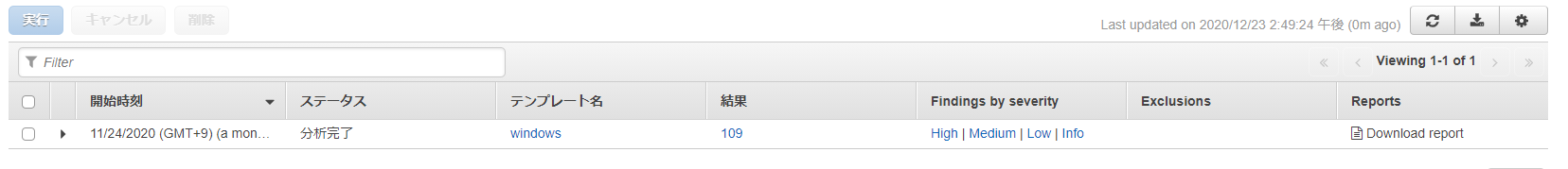

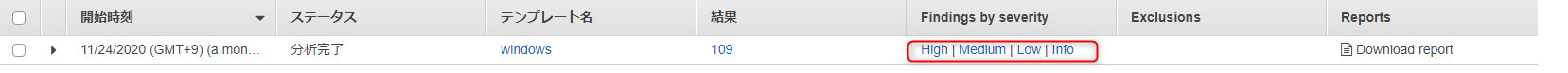

Agentをインストールして実際にInspectorを動かすとこんな感じになります。実際の細かい手順は別ブログでご紹介しようかと思います。

結果のところに書いてある109という数字が実際に出たアラート数ですね。ここをクリックすると下のような画面になります。

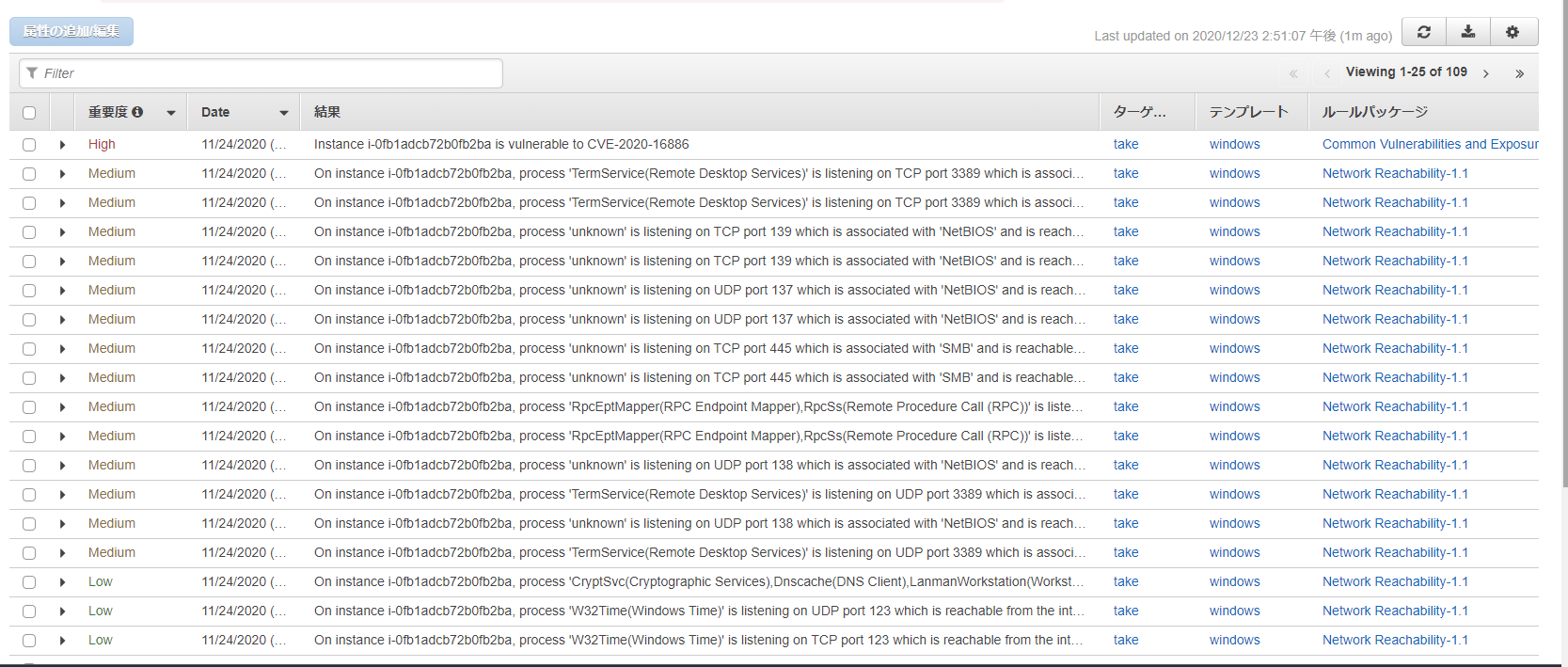

詳細を見ると重要度やらルールパッケージ名はもちろん、推奨対応方法まで書いてくれているのでとっても便利です。

CVEの場合は該当するCVEのURLまで載せてくれています。至れり尽くせりですね!

ちなみに↓の通りですが、重要度毎に個別での確認も可能です。

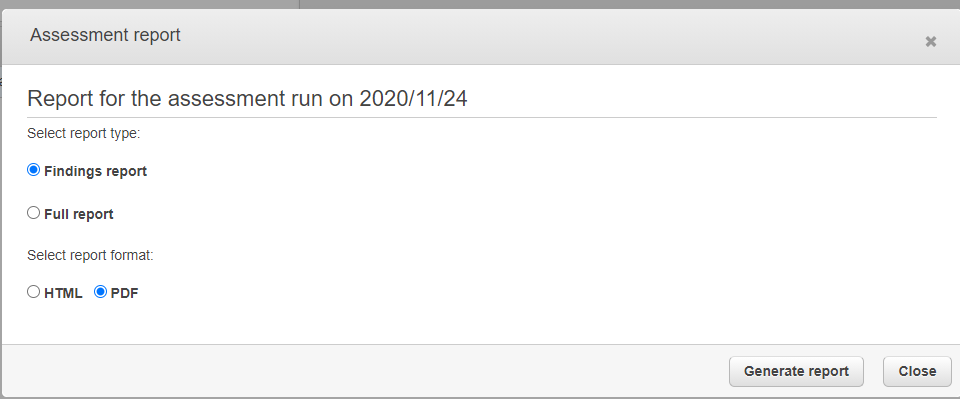

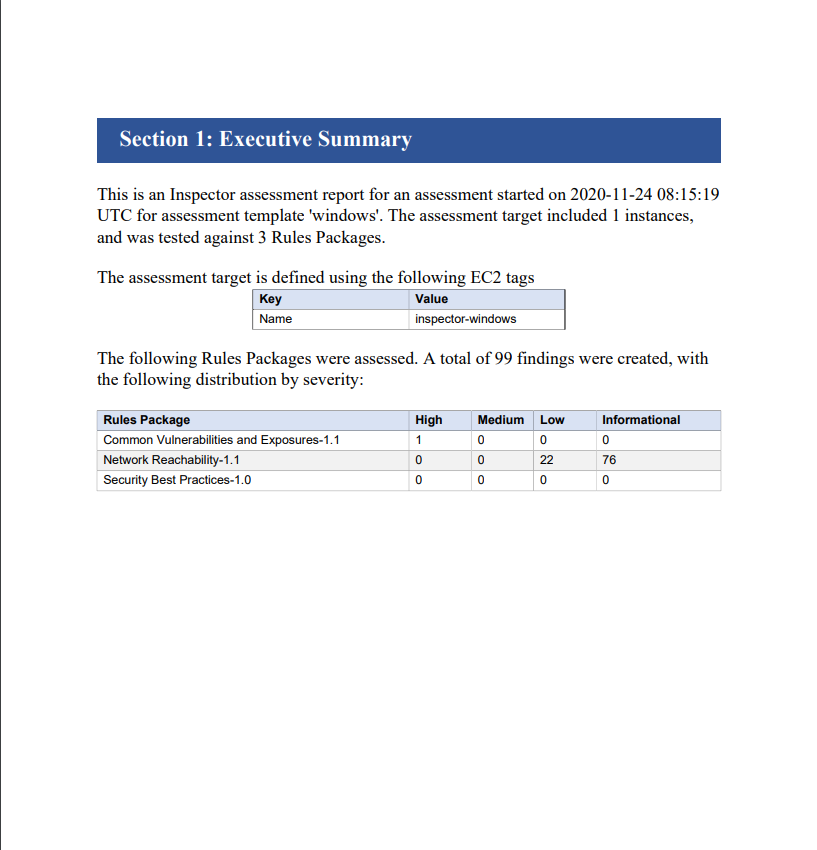

ちなみにレポート形式でも出力ができます。

右端のDownload reportをクリックすると、次のような画面に遷移します。

内容の詳細は省きますが、表紙があってサマリがあって詳細があってとそのままお客様にも提出できそうな出来栄え。さすがAWSって感じがします。

社内のデータ報告用としては十分だと思います。

他にもCSVとしてのエクスポートもできますが、そこは要件次第ですね。

まとめ

ということで、簡単に概要レベルですがまとめてみました。

今回はこんなことができますよって感じなので、次は具体的にコマンドを書いたり手順を載せていこうと思っています。

投稿者プロフィール

- そろそろGCPに手を出したい

最新の投稿

AWS2025年12月18日DDoS対策について考えてみた

AWS2025年12月18日DDoS対策について考えてみた VPC2025年11月20日リージョナルに対応したNATGWを触ってみた

VPC2025年11月20日リージョナルに対応したNATGWを触ってみた AWS2025年10月29日Amazon R53でドメインをとってみました

AWS2025年10月29日Amazon R53でドメインをとってみました WAF2025年10月15日WAFコンソールがアップデートされたので触ってみた

WAF2025年10月15日WAFコンソールがアップデートされたので触ってみた