以前までSSOについては、サテライトオフィス社のSSOを利用してましたが、従業員増加に伴い弊害が発生しました。

会社の成長スピードにマッチしなくなったことによるものなので、サテライトオフィス社のSSOが悪いということではありません。

サテライトオフィス社の製品は安価でさまざまなアドオンが利用できるので、SSOの導入検討される企業の方は選定材料に入れても良いかと思います。

サテライトオフィスSSOを辞めた理由

大きく分けると以下の4項目ですが、前2項目は従業員増加により対応回数も増加しており、管理者側(情シス)の負荷も上昇しました。

※2020年当時の状況です

・端末アクセス申請の手間

従業員が外部からの接続の場合、端末アクセス申請を行い、その都度許可を行っていた

・アカウントロック解除の手間

アカウントロック時、数十分放置すれば自動解除されるが、待てないのでその都度ロックを解除していた

・SaaS製品ともっと単純にSSOを組みたい

サテライトオフィスSSOもSaaSと連携取れますが、SaaS側の都合で単純に出来ない場合がある

・MFAを簡単に導入したい

サテライトオフィスSSOにはMFA機能が付いてなかった

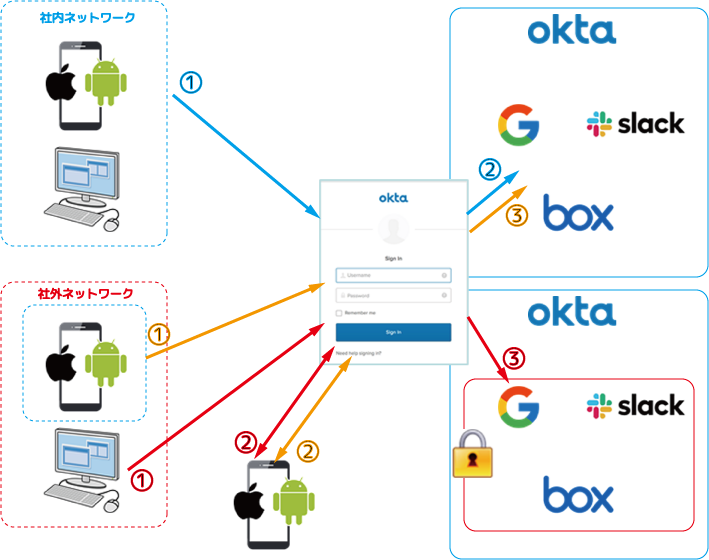

サテライトオフィスSSO利用時のアクセス環境

・社内ネットワークからは認証のみで利用可能

・社外からはPCはアクセスを許可せず、モバイル端末(iPhoneやAndroidなど)は利用可能

モバイル端末はアクセス申請承認後に利用が可能となる

Okta利用時のアクセス環境

基本的にはサテライトオフィスSSO利用時と同じだが、MFAを利用し、アカウントロックアウト解除もセルフで行えるので、セキュリティを向上しつつ、利便性も向上することが可能。

Oktaとは

Oktaとは世界トップクラスのIDaaS(Identity as a Service)として有名です。

主要アナリスト企業の評価で常にIDaas分野で「リーダー」に選ばれています。

また、7,000以上のSaaSとの統合をテンプレート化されているのでSSO構築が容易に可能。

※管理画面が日本語されてないので、日本ではOneLoginの方が認知度が高いです。

今回は各アクセスポリシーにてどのような設定が可能かを以下に記述します。

Oktaのアクセス制御設定

Oktaには認証時のポリシーとアプリケーション認可時のポリシーを組むことが可能です

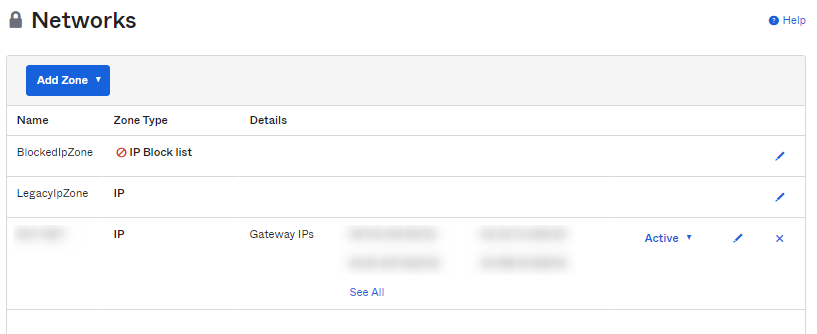

Security > Networks

許可するネットワークを追加。これにより社内/社外のネットワークを定義することが可能。

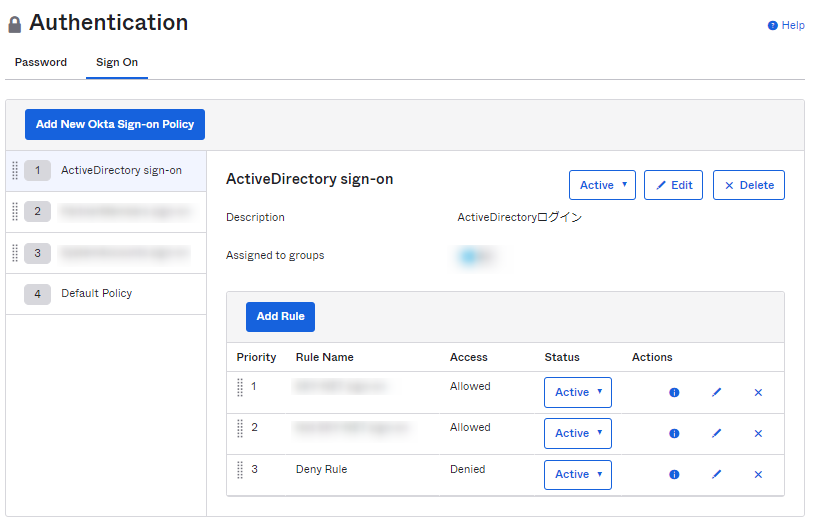

Security > Authentication > Sign On

各ポリシーで社内ネットワークからのポリシーや社外ネットワークのポリシーなどを定義することが可能。

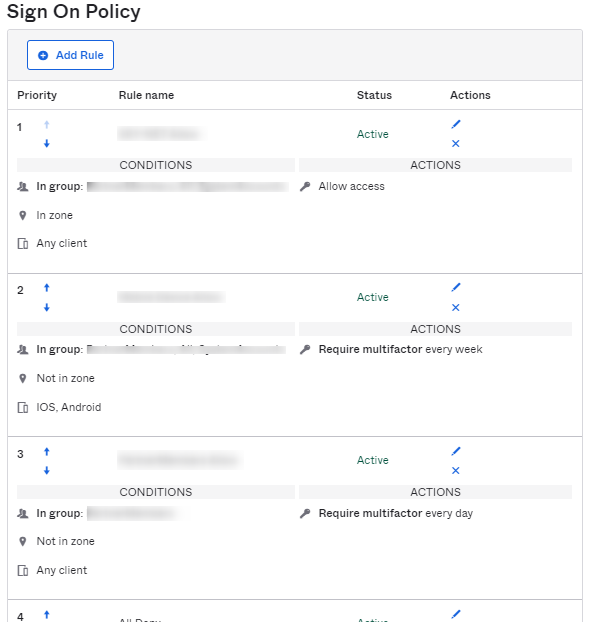

Applications > アプリ名(例えばGoogle Workspaces) > Sign On

「誰が」「どこから」「どのデバイス」でアクセスしてきて、アプリを許可するのか設定が可能

各ルールの挙動

それぞれのルールを定義し、以下の図の様に認証/認可の挙動を実装しました。

※これ以外でもアカウントによって認証/認可の挙動が違うパターンもいくつか作成してあります。

まとめ

サテライトオフィス社のSSOからOktaに切り替えて、アクセス端末申請の対応件数もゼロになり、アカウントロックもセルフで解除可能となったので、管理者側(情シス)の負担も軽減されました。また、社内にMFAという認識を根付かせることも可能になったり、他SaaSとの連携も容易に行える様になりましたので、Oktaに切り替えて正解だったと思います。

まだSSOを導入されてない企業の方はOktaをお一ついかがでしょうか?

「管理画面が日本語じゃないのが・・・」とお考えかと思いますが、難しいことは記述されませんので、敷居を高く感じることは無いと思いますし、日本語サポートが行える代理店も多くなってきてますので、心配することはあまり無いと感じます。

おまけ

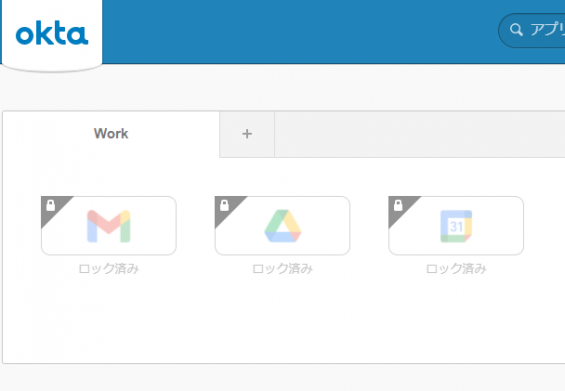

アプリロック

Oktaにサインオンしてもアプリがロックされる仕掛けもあります。

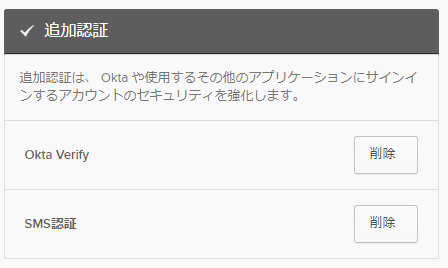

MFA

MFAは「Okta Verify」をインストールする場合や、SMS認証などを選択できるようにしてます。

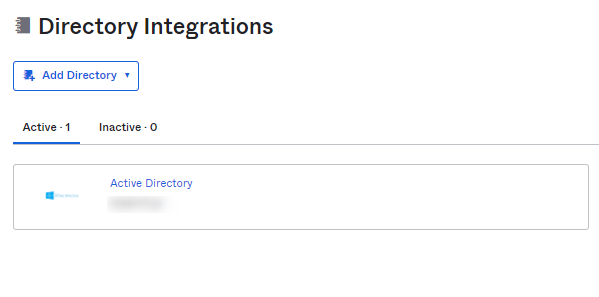

Active Directryとの連携

もちろんActive Directoryとの連携も可能です。

投稿者プロフィール

最新の投稿

情シス2024年2月26日LANSCOPEをオンプレ版からクラウド版に移行してみよう

情シス2024年2月26日LANSCOPEをオンプレ版からクラウド版に移行してみよう BCP2021年10月27日費用を掛けずに安否確認ツールを実装

BCP2021年10月27日費用を掛けずに安否確認ツールを実装 クラウド2021年10月6日SSO(シングルサインオン)をOktaに変更した話

クラウド2021年10月6日SSO(シングルサインオン)をOktaに変更した話 クラウドネイティブ2021年9月30日ゼロトラストの基本

クラウドネイティブ2021年9月30日ゼロトラストの基本